Una potente piattaforma di threat intelligence progettata per l'azione

Cortex XSOAR TIM sfrutta la threat intelligence, fornendo una piattaforma di gestione centrale che offre una visione incomparabile del panorama globale delle minacce. Collega i dati di threat intelligence agli incidenti in tempo reale e automatizza la diffusione delle informazioni relative alle minacce su ampia scala.

- Gestione del ciclo di vita della threat intelligence

- Eliminazione dei silos

- Intelligence fruibile

Perché utilizzare Cortex XDR per il Threat Intelligence Management avanzata

Approfitta di un panorama globale delle minacce grazie all’accesso integrato al vasto archivio di dati di threat intelligence fornito da Unit42, parte di Palo Alto Networks.

- Preparazione avanzata contro gli attacchi: I risultati sofisticati della threat intelligence provenienti dai ricercatori di Unit 42 sono automaticamente incorporati negli strumenti che gli analisti già utilizzano, offrendo un contesto e una comprensione immediata e senza precedenti di ogni evento e minaccia.

- Biblioteca unificata di threat intelligence: Arricchisci la tua percezione del panorama delle minacce con dati provenienti da centinaia di fonti, aggregati automaticamente in un unico insieme coerente. Scopri nuove fonti di threat intelligence attraverso le centinaia di integrazioni con i feed di minacce disponibili nel nostro Cortex Marketplace.

La mappatura automatica assiste nell’identificazione di minacce rilevanti, relazioni tra le parti nemiche e tecniche di attacco precedentemente ignote all’interno del tuo ecosistema.

- Implementa azioni automatizzate: Amplia la portata delle indagini consentendo una facile condivisione delle informazioni sulla threat intelligence tra i team interni e le organizzazioni fidate attraverso funzionalità di reporting migliorate.

- Arricchimento e stabilimento delle priorità: Fai scelte informate, attua le misure appropriate e rispondi con fiducia grazie ai playbook di arricchimento che offrono automaticamente più dettagli e contesto agli indicatori.

Agisci immediatamente sui dati di intelligence utilizzando l’automazione per esaminare, categorizzare e diffondere le informazioni pertinenti sulle minacce.

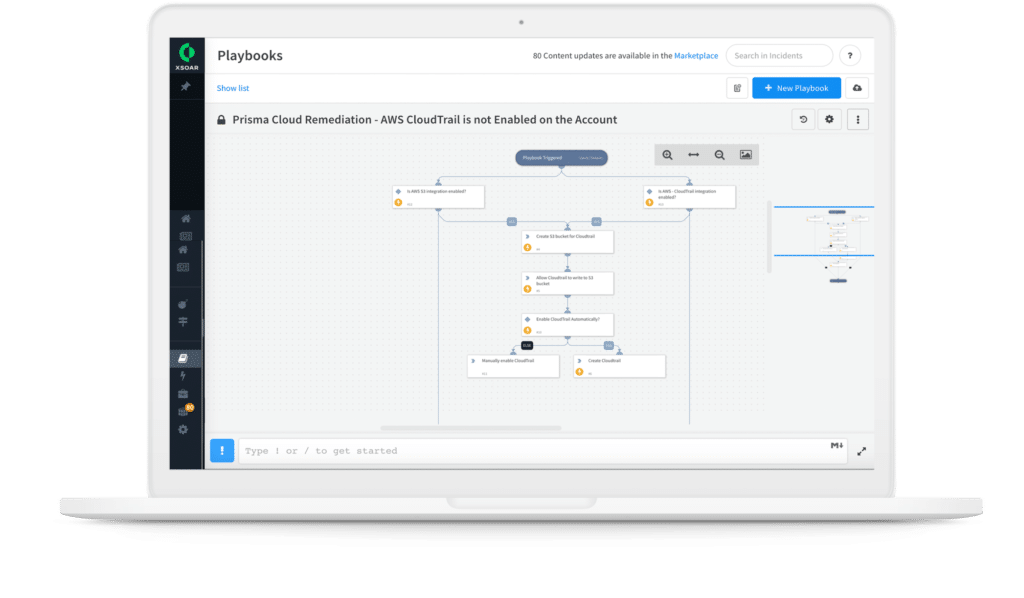

- Eliminazione di compiti manuali: Utilizza playbook automatizzati per aggregare, analizzare, deduplicare e gestire milioni di indicatori giornalieri provenienti da diverse fonti di feed. Modifica e amplia facilmente la valutazione degli indicatori di compromissione (IoC).

- Applicazione pratica: Per rendere la threat intelligence utilizzabile, deve essere resa accessibile. Questo richiede la creazione di un contesto. Infatti, le informazioni sulla minaccia sono inutili se non vengono messe in contesto.